Проблема и предыстория:

После неудачной попытки переименовать имена хостов ESXi и повторно создать сертификаты возникает такая же разновидность ошибок vSAN, запрещающая доступ ко всем функциям мониторинга и другим взаимодействиям через веб-клиент vSphere. Доступные базы знаний по этой теме ( KB55092 , KB2148196 ) дают лишь проблеск надежды на то, что эта проблема когда-то была известна и могла быть решена простым обновлением в vCenter v6.x, но тем не менее, жизнь раннего последователя vCenter 7 еще не оказывать любую такую поддержку.

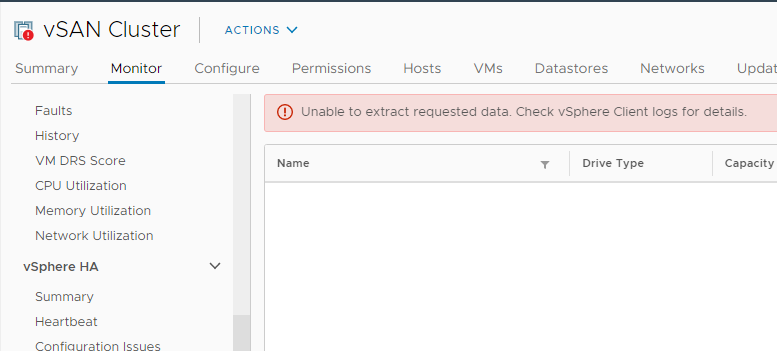

Ниже приведены два симптома проблемы в виде сообщений об ошибках, обнаруженных при навигации по веб-клиенту vSphere в vCenter.

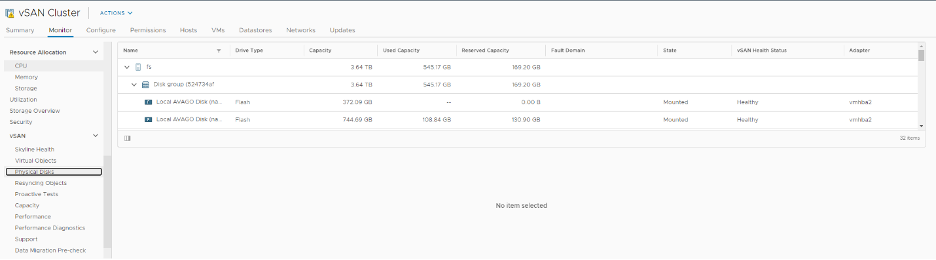

Диагностика vSAN утверждает, что кластер исправен (через командную строку) и виртуальные машины работают. К сожалению, иначе управлять кластером vSAN невозможно, и нам не удалось добавить диски дополнительной емкости в кластер, что создало реальную проблему.

В этой статье будет рассмотрено решение проблемы (которая в конечном итоге была вызвана проблемами с сертификатом). Для этого пошагового руководства потребуется административный доступ к устройству VCSA через SSH.

Отказ от ответственности : Следуйте этим инструкциям на свой страх и риск, они предоставляются без гарантии. Компания Ferroque Systems и ее дочерние компании не несут ответственности за непредвиденные воздействия на вашу среду выполнения ее команд. Мы настоятельно рекомендуем сделать снимок, клон или резервную копию VCSA перед выполнением этих команд.

Решение

В этом руководстве я буду использовать vCenter 7 со встроенным PSC (Platform Services Contoller), и, как показано ниже, ни один из мониторов vSAN не отображается должным образом. Нам нужно будет проверить журналы клиента vSphere, чтобы попытаться определить причину этой проблемы.

Шаг 1

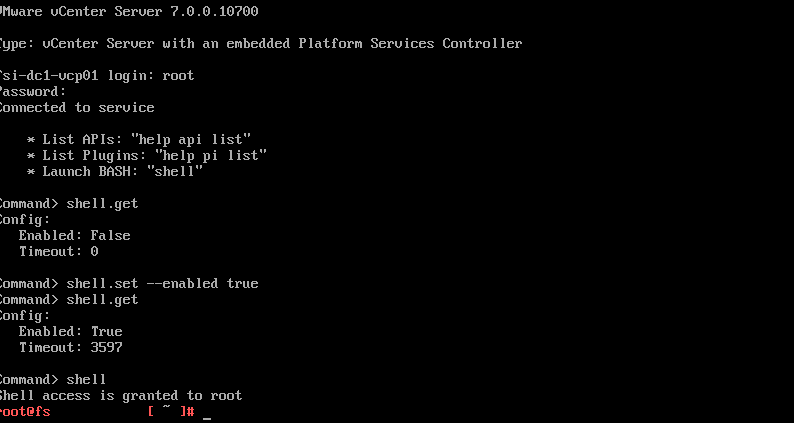

SSH в VCSA через учетную запись root и войдите в режим оболочки.

set -–enabled true

Состояние оболочки можно просмотреть с помощью:

shell.get

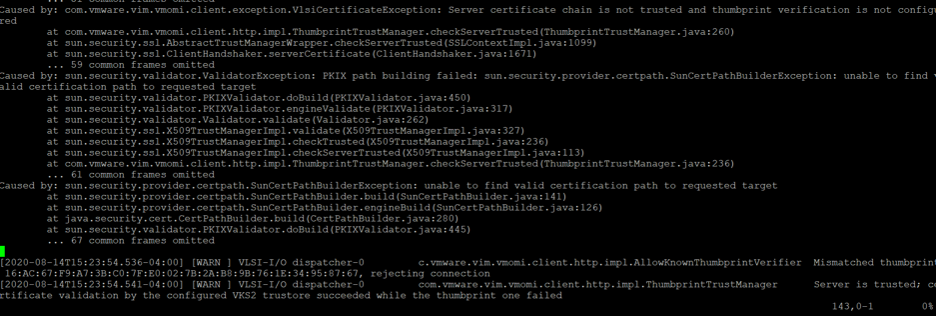

Подтвердите в ранее упомянутых журналах клиента Sphere, что существует проблема с отпечатками пальцев с сертификатами.

vim +/thumbprint /var/log/vmware/vsphere-ui/logs/vsphere_client_virgo.log

Эта команда открывает vim и ищет первое вхождение «отпечатка пальца» в файле vsphere_client_virgo.log. Нажмите «n» для перехода вперед и «N» для поиска в обратном направлении и нажмите последовательность клавиш «Esc» и «: q!» для выхода из vim без сохранения. Обратите внимание на неудачные ошибки на скриншоте ниже в качестве доказательства.

Шаг 2

Чтобы исправить эти две ошибки и снова запустить vSAN, загрузите этот сценарий:

https://web.vmware-labs.com/scripts/check-trust-anchors

Этот сценарий использует встроенные сценарии VMware Python lstool.py и ls_update_certs.py.

Скопируйте и вставьте скрипт с сайта в имя файла по вашему выбору, затем дайте исполняемому файлу права доступа через chmod.

chmod u+x check-trust-anchors ./check-trust-anchors -cml

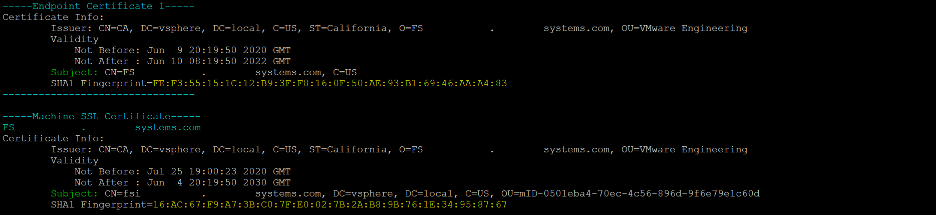

Запустите сценарий с параметрами -cml, чтобы раскрасить вывод, отобразить информацию о SSL-сертификате компьютера и проверить текущие SSL-сертификаты компьютера. Причина этой проблемы в том, что отпечаток сертификата конечной точки не соответствует сертификату SSL компьютера. Чтобы просмотреть все URI конечных точек, связанных с несовпадающим сертификатом, запустите сценарий с добавленным переключателем -e.

Шаг 3

VCSA 7 переместил два важных файла для этого сценария в другой каталог. Поиск этих файлов важен, поскольку сценарий не сможет исправить проблемы с сертификатом, если на эти две мухи не сможет сослаться исполняемый файл, и при этом он не выдаст никаких сообщений об ошибках.

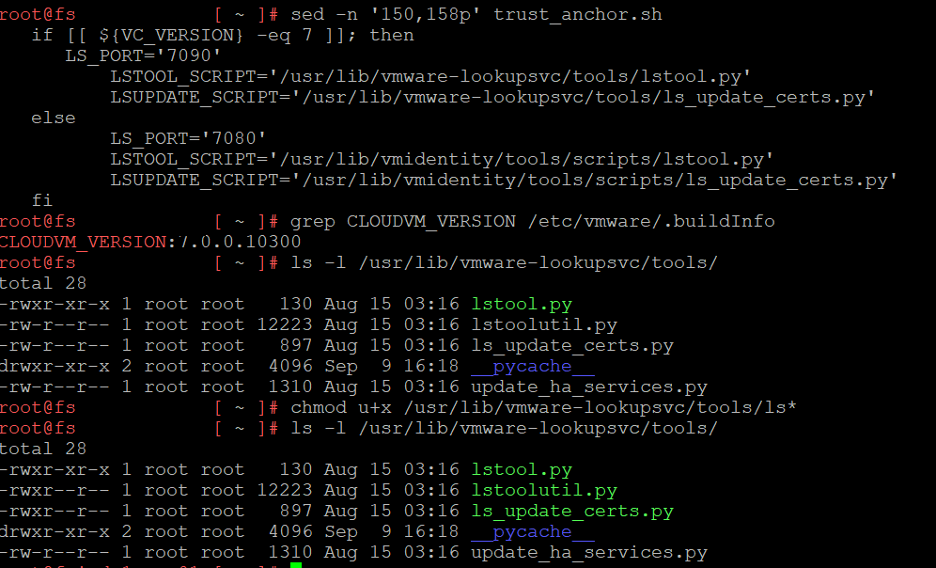

Если вы скопировали и вставили сценарий, запустите эту команду sed, чтобы просмотреть расположение этих двух файлов в зависимости от версии VCSA.

sed -n ' 150 , 158p' check-trust-anchor.sh

Если вы не уверены, какая версия у вас установлена, эта команда выведет точную версию.

grep CLOUDVM_VERSION /etc/vmware/.buildinfo

В моем случае у меня работает VCSA 7.0.0.10300, поэтому мне нужно проверить местоположения в первом блоке выведенного подраздела.

ls -l /usr/lib/vmware-lookupsvc/tools/

50% необходимых файлов являются исполняемыми, поэтому завершите остальные с помощью chmod u + x. Это действие можно отменить с помощью chmod ux или chmod 544.

chmod u+x /usr/lib/vmware-lookupsvc/tools/ls*

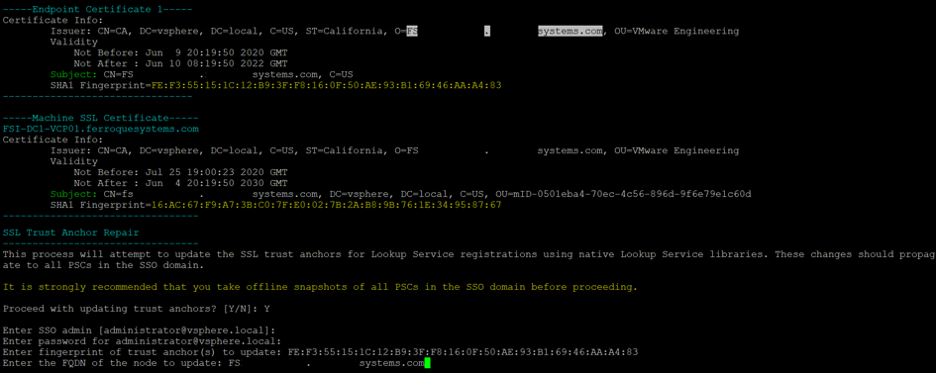

Шаг 4

Теперь, когда все необходимые условия выполнены, снова запустите команду с добавленным параметром –fix или -f, чтобы исправить несоответствие сертификата и восстановить контроль над vSAN.

./check-trust-anchor -cml –-fix

При появлении запроса нажмите «Y», чтобы обновить якоря доверия.

Администратор системы единого входа по умолчанию в порядке; нажмите Enter, чтобы продолжить.

Отпечаток пальца, который необходимо изменить, — это конечная точка; скопируйте и вставьте это в.

Введите полное доменное имя той же конечной точки; в данном случае это FS.systems.com.

Скрипт завершится после обновления доступных сервисов.

Повторно запустите сценарий check-trust-anchor, чтобы убедиться, что оба отпечатка совпадают с переключателем -e, добавленным для подтверждения успешного добавления всех URI конечных точек.

./check-trust-anchor -cmle

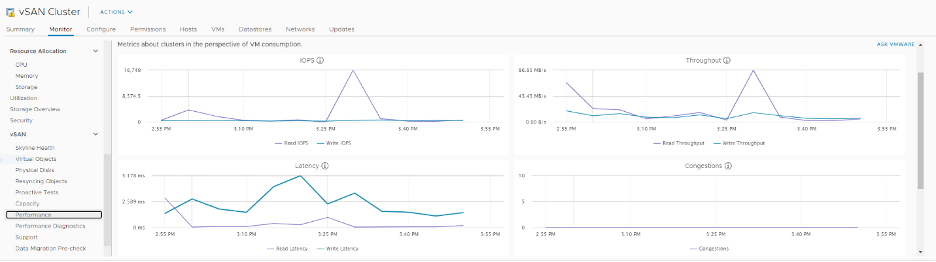

Теперь вернитесь в веб-браузер и восстановите контроль над vSAN

Заключение

Как видите, знание определенных сценариев и утилит командной строки может быть использовано для решения этой проблемы, которая в противном случае может быть довольно сложной для устранения неполадок и решения. По этой причине администраторам VMware важно не только уметь пользоваться традиционной консолью vSphere на основе графического интерфейса пользователя, но и уметь пользоваться утилитами командной строки для поиска и устранения некоторых проблем, которые иногда могут возникать. В Ferroque Systems, наряду с другими решениями, мы специализируемся на разработке и внедрении решений виртуализации (например, с использованием Citrix, VMware и / или Microsoft), и наши знания и практический опыт позволяют нам использовать эти знания на благо наши клиенты.